A semana de 6 a 12 de setembro de 2025 foi movimentada no cenário de segurança da informação, tanto no Brasil quanto internacionalmente. Nos últimos dias, foram registradas tentativas de megavazamentos financeiros, ataques cibernéticos que paralisaram grandes empresas, golpes envolvendo deepfakes e lançamentos de patches críticos para corrigir vulnerabilidades ativamente exploradas. Este resumo narrativo traz os destaques equilibrados desses acontecimentos, com vazamentos e ataques relevantes, avanços na regulação de deepfakes e as principais correções de segurança da semana, citando fontes confiáveis.

Vazamentos de dados e incidentes cibernéticos em empresas de tecnologia

Vários incidentes de vazamento de dados e intrusões importantes vieram à tona nesta semana, atingindo empresas de tecnologia e plataformas populares:

- Brecha na integração Salesloft/Salesforce: Uma campanha de ataque à cadeia de suprimentos comprometeu a ferramenta Drift (Salesloft) – um chatbot de IA integrado ao CRM Salesforce – e expôs dados sensíveis de centenas de organizações. Entre as empresas afetadas estão gigantes como Cloudflare, Zscaler e Palo Alto Networks, que confirmaram o roubo de informações de clientes por hackers que exploraram tokens OAuth roubados. Os invasores exportaram grandes volumes de dados de instâncias corporativas do Salesforce visando chaves de acesso na nuvem e tokens de autenticação, em uma campanha atribuída ao grupo UNC6395.

- Plataforma de investimentos Wealthsimple: A fintech canadense Wealthsimple divulgou um incidente de segurança em 30 de agosto que expôs dados pessoais de cerca de 1% de seus clientes. Informações como contatos, documentos de identidade, números de conta, endereços IP, SIN (número de seguridade social canadense) e datas de nascimento foram acessadas indevidamente, embora senhas e fundos não tenham sido comprometidos. A empresa identificou que um pacote de software de terceiro confiável foi comprometido, permitindo o acesso não autorizado aos dados. Todos os clientes afetados foram notificados e receberão monitoramento de crédito gratuito por um ano.

- Chess.com: O maior site de xadrez online confirmou uma violação de dados ocorrida em junho, quando hackers exploraram uma vulnerabilidade em um sistema externo e obtiveram acesso ao banco de dados de usuários. 4.541 usuários tiveram dados expostos (como nomes e identificadores pessoais), embora nenhuma informação financeira ou senhas tenham vazado, segundo notificação enviada às autoridades no início de setembro. A Chess.com já reforçou sua segurança após o incidente – contratando peritos, oferecendo proteção de identidade às vítimas e exigindo autenticação multifator para minimizar riscos futuros.

- Outros casos: Além desses, um importante banco de sangue nos EUA revelou que dados de milhares de doadores vazaram durante um ataque de ransomware em janeiro (divulgado agora em setembro), e pesquisadores identificaram um novo agente malicioso infiltrado em servidores web (apelidado de GhostRedirector) que comprometeu ao menos 65 servidores Windows – muitos no Brasil – para fraudes de SEO e backdoor, explorando vulnerabilidades de IIS e injeção SQL. Esses casos ressaltam a diversidade de ameaças ativas, desde roubo de dados de clientes até o abuso de servidores corporativos para ganhos ilícitos.

Ataques cibernéticos e campanhas de ransomware abalam grandes empresas e instituições

Nesta semana, ataques cibernéticos significativos atingiram empresas globais de destaque, além de órgãos públicos, causando interrupções operacionais e reacendendo o alerta sobre ransomware e outras ameaças:

Indústria automobilística sob ataque: A fabricante Jaguar Land Rover (JLR), maior montadora do Reino Unido, confirmou ter sofrido um grave ataque cibernético que derrubou seus sistemas de TI globalmente e paralisou a produção em fábricas no Reino Unido e no exterior. Desde o final de agosto, as unidades de montagem da JLR ficaram inativas, com funcionários em casa, e a interrupção deve persistir por semanas até que os sistemas sejam restabelecidos. Nesta quarta (10/9), a empresa admitiu que “dados foram afetados” na violação, notificou reguladores e prepara alertas individualizados caso informações de clientes ou fornecedores tenham sido comprometidas. Um grupo de hackers de língua inglesa reivindicou o ataque em um canal de Telegram, ostentando capturas de tela dos sistemas da JLR – supostamente ligado a coletivos conhecidos como Scattered Spider, Lapsus$ e ShinyHunters. A invasão gerou custos elevados e impacto na cadeia de suprimentos da montadora, com concessionárias enfrentando dificuldades para obter peças e registrar veículos.

Outra gigante impactada foi a Bridgestone Americas, braço norte-americano do maior fabricante de pneus do mundo. A empresa sofreu um ataque que afetou duas plantas industriais – uma na Carolina do Sul (EUA) e outra em Quebec (Canadá) – forçando a interrupção temporária da produção. A Bridgestone confirmou o incidente em 2 de setembro e afirmou ter contido rapidamente o ataque nos estágios iniciais, o que evitou roubo de dados de clientes ou danos maiores à rede. Equipes de TI trabalharam 24h para mitigar o impacto e manter a continuidade do negócio, embora haja preocupação com possíveis atrasos e falta de produtos na cadeia de suprimentos caso a normalização demore. Até o momento, nenhum grupo assumiu a autoria e não está claro se foi um ransomware – a Bridgestone não descartou a hipótese, mas relembrou que já foi vítima do ransomware LockBit em 2022, quando dados sensíveis vazaram.

No setor público, o escritório do Procurador-Geral da Pensilvânia (EUA) revelou que um ataque de ransomware causou um apagão sistêmico de duas semanas nos seus serviços. Desde 11 de agosto, sites, e-mails e telefones da procuradoria ficaram fora do ar; nesta semana o procurador David Sunday Jr. confirmou que criminosos criptografaram os arquivos para exigir pagamento, mas a agência recusou pagar o resgate. Equipes forenses e outras agências foram acionadas e, embora os sistemas ainda não tenham sido totalmente restaurados, o órgão garantiu que processos legais não serão comprometidos – prazos em tribunais foram estendidos até que o escritório retome as operações normais. Até agora nenhum grupo conhecido reivindicou o ataque, e não há informação se dados confidenciais foram exfiltrados; caso seja detectado vazamento, vítimas serão notificadas.

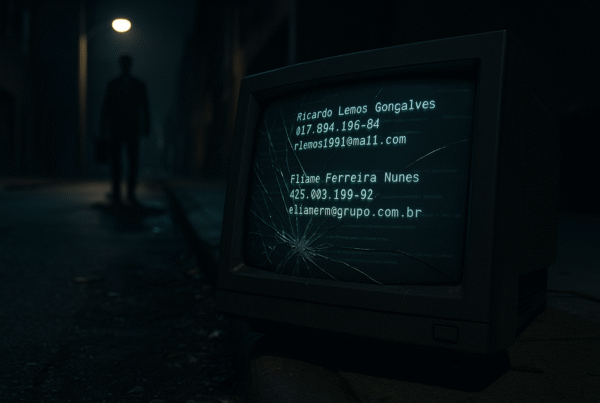

No Brasil, o caso mais alarmante foi a tentativa de mega-assalto via PIX envolvendo a empresa de tecnologia financeira Sinqia S.A. (subsidiária brasileira da Evertec). Na tarde de 29 de agosto, hackers invadiram o ambiente do sistema de pagamentos instantâneos Pix operado pela Sinqia e iniciaram transferências não autorizadas que totalizaram cerca de R$ 710 milhões. Os valores visavam contas de duas instituições clientes da Sinqia – incluindo o banco HSBC, de onde foram desviados R$ 669 milhões, e a fintech Artta (R$ 41 milhões). Felizmente, o Banco Central (BC) detectou a anomalia e conseguiu bloquear 83% do montante – aproximadamente R$ 589 milhões – pouco após as transações, evitando um prejuízo maior. A Sinqia, que conecta bancos ao SPB (sistema de pagamentos brasileiro), teve seu acesso ao Pix suspenso imediatamente pelo BC. A Polícia Federal foi acionada e investiga a origem do ataque, trabalhando para rastrear os criminosos e recuperar o restante do dinheiro.

A investigação preliminar indicou que os invasores usaram credenciais legítimas de um fornecedor de TI da Sinqia para acessar o ambiente Pix e disparar as transferências fraudulentas. Ou seja, tratou-se possivelmente de uma falha de controle interno ou credenciais vazadas, exploradas para burlar a segurança sem necessidade de explorar vulnerabilidades do Pix em si. A Sinqia informou que o incidente ficou confinado apenas ao seu ambiente Pix, não afetando outros sistemas da companhia nem expondo dados pessoais de clientes. O caso acendeu o alerta para brechas na segurança do Pix via terceirizadas: esta foi a segunda ocorrência semelhante em dois meses – em junho, outra integradora (C&M Software) teve R$ 800 milhões desviados por criminosos que usaram credenciais de um cliente para realizar transações ilegais. O Banco Central sinalizou que irá endurecer as regras de segurança do ecossistema Pix nos próximos meses, possivelmente diferenciando prazos de liquidação para transferências de alto valor e revisando os requisitos de segurança para fintechs e instituições participantes. Autoridades brasileiras também apuram se o ataque à Sinqia teve envolvimento de organizações criminosas locais – fontes não descartam uma possível retaliação do PCC, dado o timing próximo a operações policiais contra o grupo.

Enquanto isso, golpes de engenharia social continuaram causando prejuízo: a cidade de Baltimore (EUA) divulgou ter perdido US$ 1,5 milhão num esquema de fraude em pagamentos. Um golpista se passou por fornecedor do município, obteve acesso à conta do fornecedor no sistema Workday e convenceu funcionários de contas a pagar a alterar dados bancários, direcionando dois grandes pagamentos para contas dos criminosos. Apenas uma parte menor do valor foi recuperada; o restante sumiu, e o caso revelou falhas nos procedimentos de verificação de fornecedores da cidade. Esse golpe segue o padrão de BEC (Business Email Compromise), que segundo o FBI é um dos crimes cibernéticos mais lucrativos – responsável por US$ 2,8 bilhões em perdas nos EUA só em 2024 – cada vez mais potencializado por mensagens geradas com IA para enganar vítimas. É um lembrete de que não apenas malwares e ransomware causam danos financeiros, mas fraudes bem elaboradas também continuam fazendo estragos.

Deepfakes e ameaças de IA ganham destaque

O avanço das técnicas de deepfake – conteúdos falsificados por inteligência artificial – também foi notícia nesta semana, mobilizando governos e especialistas devido ao seu potencial de abuso em fraudes e desinformação:

- Regulação na Indonésia: O governo da Indonésia anunciou que está elaborando novas regras específicas para o uso ético e responsável de IA, focando especialmente no combate aos deepfakes. Em um evento em Jacarta (10/9), o vice-ministro digital Nezar Patria convocou as grandes empresas de tecnologia a fornecer ferramentas gratuitas para ajudar usuários a identificar conteúdo gerado por IA. Patria citou pesquisa da Sensity AI mostrando um aumento de 550% no volume de deepfakes em cinco anos, alertando que o número real pode ser muito maior dada a facilidade de acesso a ferramentas generativas. A Indonésia já possui leis de segurança digital (como a Lei de Informações Eletrônicas e a de Proteção de Dados Pessoais), mas quer reforçar com regras específicas para IA, diante do temor de vídeos falsos interferindo em eleições ou causando golpes financeiros.

- Alerta do FBI e casos recentes: Nos EUA, o FBI divulgou que o número de denúncias envolvendo vídeos deepfake mais que dobrou em 2025 em comparação ao ano anterior, e as perdas financeiras associadas quase triplicaram. Especialistas apontam que golpistas têm usado deepfakes para fraudes diversas – de investidores enganados por fake news até vítimas de extorsão com “nudes” falsos. Um caso emblemático ganhou as manchetes em Nova York: a psicóloga Dra. Rachel Goldman descobriu que golpistas criaram vídeos deepfake dela mesma promovendo uma dieta milagrosa do sal rosa, usando trechos de sua participação em programas de TV. A médica, conhecida por falar sobre obesidade ao lado de celebridades, teve sua imagem e voz simuladas para endossar um produto falso – e relatou que pessoas realmente acreditaram, compraram o produto e perguntaram a ela sobre a eficácia, confundindo o deepfake com um depoimento real. Ela afirma enfrentar dificuldade em remover os vídeos das plataformas e agora se dedica a alertar o público: “Não acreditem, não sou eu de verdade, é tudo falso”. O episódio expõe como qualquer pessoa pública pode ter sua imagem sequestrada digitalmente.

As autoridades e especialistas recomendam maior investimento em ferramentas de detecção de deepfake, padronização de marcas d’água digitais em mídias autênticas e conscientização do público. Dicas práticas incluem observar movimentos faciais estranhos ou sincronização labial imperfeita nos vídeos, bem como confirmar informações em fontes oficiais antes de acreditar em conteúdos sensacionalistas. A preocupação é que, sem ações coordenadas, os deepfakes podem minar a confiança na mídia digital e servir tanto para fraudes financeiras quanto para interferência eleitoral, como alertou um relatório da ONU em julho. Iniciativas como a da Indonésia e debates em organismos internacionais sinalizam um movimento para enfrentar esse desafio emergente da segurança da informação.

Correções de segurança e vulnerabilidades ativamente exploradas

No campo das correções de segurança (patches), a semana trouxe atualizações importantes de vários fornecedores para mitigar falhas críticas – incluindo brechas já exploradas por atacantes, os chamados zero-day:

- Patch Tuesday da Microsoft: Na terça-feira (9/9), a Microsoft liberou o pacote de atualizações de setembro/2025 contendo correções para 81 vulnerabilidades, das quais 9 são críticas e 2 são zero-day já divulgadas publicamente. Entre os problemas corrigidos estão falhas de elevação de privilégio no servidor SMB do Windows e no Microsoft SQL Server, que vinham sendo discutidas sem patch disponível até então. As brechas permitem, por exemplo, que um invasor não autenticado escale privilégios no sistema via SMB. Administradores de sistemas são aconselhados a aplicar esses patches urgentemente, visto que a divulgação pública aumenta o risco de exploração. Além disso, o pacote mensal inclui correções para diversas categorias: execução remota de código (22 falhas), divulgação de informações (16), negação de serviço, entre outras. É fundamental atualizar tanto servidores Windows quanto produtos relacionados (Azure, Dynamics, Edge etc.) que tiveram updates fora do pacote principal.

- Falhas críticas em WhatsApp, Apple iOS e dispositivos Samsung: Foi revelado um ataque altamente sofisticado que encadeava múltiplas vulnerabilidades zero-day em diferentes plataformas móveis. A equipe de segurança do WhatsApp (Meta) descobriu, durante o verão do hemisfério norte, um exploit que combinava uma falha no próprio WhatsApp – um bug de clique zero (CVE-2025-55177) – com uma falha no núcleo do Apple iOS/macOS (CVE-2025-43300). Juntas, essas brechas permitiam ao invasor executar código malicioso apenas enviando uma mídia especialmente criada pelo WhatsApp, sem que o alvo precisasse interagir (daí clique zero). A Meta compartilhou os achados com a Apple e a Samsung em agosto; em resposta, a Apple lançou patches emergenciais para iPhones, iPads e Macs no final de agosto corrigindo a falha de out-of-bounds write no sistema (CVE-2025-43300), e o WhatsApp atualizou seus aplicativos iOS/macOS corrigindo a brecha de sincronização de dispositivos que permitia processar URLs arbitrárias (CVE-2025-55177). Já nesta semana, a Samsung confirmou que dispositivos Android da marca também estavam vulneráveis a um componente do mesmo ataque: foi descoberta uma falha crítica (CVE-2025-21043) em uma biblioteca de processamento de imagens (libimagecodec.quram.so, da Quramsoft) presente em aparelhos Samsung com Android 13+. Essa falha, relatada pelo WhatsApp e Meta, permitia execução remota de código ao processar imagens e já estava sendo explorada ativamente por atacantes. Na sexta (12/9), a Samsung liberou um patch de segurança (SMR Set/2025 Release 1) corrigindo o bug e reconheceu que já havia exploit em circulação para ele. Em suma, usuários de iPhone, Mac e aparelhos Samsung Galaxy receberam atualizações urgentes nas últimas semanas, e é essencial instalá-las devido à gravidade – trata-se de uma campanha de spyware avançado que visava alvos específicos (possivelmente jornalistas, dissidentes, etc.), num caso semelhante ao Pegasus. Essas correções coordenadas entre WhatsApp, Apple e Samsung evidenciam a colaboração frente a ameaças transversais à cadeia mobile.

- Atualizações da NVIDIA: A fabricante de GPUs e soluções de rede NVIDIA publicou seu pacote de updates de segurança de setembro/2025, abordando dezenas de vulnerabilidades de alta e média severidade em diversos produtos – incluindo suas tecnologias BlueField (DPUs), ConnectX (adaptadores de rede), plataforma DOCA, Mellanox DPDK, sistema Cumulus Linux e NVOS. Segundo a NVIDIA, os bugs corrigidos poderiam permitir a atacantes elevar privilégios, adulterar configurações, causar negação de serviço ou expor informações sensíveis nos sistemas afetados. Embora não haja indicação de exploração ativa dessas falhas, a recomendação é que administradores de data centers e clientes aplicáveis apliquem os patches para proteger infraestruturas que utilizam essas soluções de rede de alta performance.

- Outras vulnerabilidades: Pesquisadores também chamaram atenção para uma falha crítica de desserialização insegura (CVE-2025-53690) no CMS Sitecore, amplamente usado em sites corporativos. A brecha, já explorada em ataques reais, permitia execução remota de código nos servidores afetados e vinha sendo usada para ganhar acesso inicial, escalar privilégios e movimentação lateral em redes corporativas. A exploração resultou na criação de usuários administradores falsos e roubo de arquivos sensíveis de configuração. A Sitecore lançou patches e a Check Point informou que suas ferramentas IPS oferecem proteção contra o exploit. Este caso ressalta a importância de manter CMS e plataformas web corporativas sempre atualizadas, dado que vulnerabilidades em aplicativos de nicho também podem ser alvos valiosos para invasores.

Em resumo, a semana exigiu dos profissionais de TI atenção redobrada às atualizações: desde os sistemas operacionais e aplicativos populares até ferramentas corporativas específicas, houve correções críticas que devem ser aplicadas prontamente para reduzir a superfície de ataque.

Esforços de combate e investigações contra o cibercrime

Nem só os criminosos estiveram ativos – esta semana também trouxe exemplos de ações de combate ao cibercrime pelos órgãos de justiça, mostrando avanços nas investigações e cooperação internacional:

- Indiciamento de operador de ransomware internacional: No dia 9/9, o Departamento de Justiça dos EUA anunciou a acusação formal de Volodymyr Tymoshchuk, cidadão ucraniano de 39 anos, apontado como administrador das operações de ransomware LockerGoga, MegaCortex e Nefilim. Segundo a acusação revelada na corte de Nova York, Tymoshchuk (conhecido pelos pseudônimos deadforz e Boba) teria coordenado ataques de ransomware que atingiram mais de 250 empresas nos EUA e centenas em outros países entre 2018 e 2021. Esses ataques incluíram alvos de grande porte – desde companhias Fortune 500 até hospitais e indústrias na Europa – causando interrupções operacionais severas e perdas de milhões de dólares, seja por sistemas críticos criptografados ou pelo pagamento de resgates. As autoridades destacaram que, a cada vez que as ferramentas do grupo eram neutralizadas (ex: chaves de descriptografia liberadas), os criminosos lançavam novas variantes de ransomware para continuar extorquindo vítimas. A identificação e acusação de Tymoshchuk, que permanece foragido, resultou de cooperação internacional e faz parte de uma ofensiva maior contra gangues de ransomware. O DOJ também anunciou recompensa de US$ 5 milhões por informações que levem à captura de líderes dessas operações. “Que sirva de aviso: não importa onde se escondam, iremos responsabilizá-los”, disse o vice-diretor do FBI em Nova York, ressaltando que nenhum ator de ransomware está fora do alcance da lei. Este movimento reflete um esforço global crescente para desmascarar e punir criminosos cibernéticos de alto impacto, apesar dos desafios de jurisdição.

- Investigações no Brasil: Conforme mencionado, a Polícia Federal está envolvida na investigação do ataque à Sinqia/Pix, trabalhando juntamente com o Banco Central para rastrear os responsáveis e recuperar valores roubados. Ainda que os detalhes sejam sigilosos, a mobilização rápida das autoridades indica prioridade em coibir ataques ao sistema financeiro. Em outro front, o Conselho Nacional de Justiça (CNJ) iniciou uma força-tarefa para investigar vazamentos de dados no INSS (Operação Big Data) e outros órgãos públicos – uma resposta a incidentes anteriores de exposição de informações de milhões de brasileiros. Isso demonstra que as instituições nacionais estão reforçando medidas de cibersegurança e articulando respostas integradas após cada incidente.

- Conscientização e cooperação: Organizações de segurança também aproveitaram a semana para divulgar pesquisas e recomendações. A Check Point, por exemplo, lançou um relatório mostrando um aumento de 150% em agentes automatizados usando IA para ataques, como no caso da estrutura Hexstrike-AI que orquestra mais de 150 módulos para invadir alvos rapidamente. Já a agência CISA, dos EUA, emitiu alertas sobre vulnerabilidades ativas em software corporativo (ex: falha RCE na plataforma 3DEXPERIENCE da Dassault) para que empresas corrijam urgentemente. Esses esforços de compartilhamento de inteligência e boas práticas são cruciais para fortalecer a defesa coletiva contra ameaças que evoluem a cada dia.

Em conclusão, a segunda semana de setembro de 2025 evidenciou o quão dinâmico e desafiador é o panorama da segurança da informação. Enquanto ataques sofisticados e golpes continuam a atingir organizações de todos os portes – de fintechs brasileiras a montadoras globais – vemos também respostas firmes: desde response teams contendo incidentes rapidamente, até governos propondo regulações de IA e polícias desmantelando esquemas internacionais de ransomware. Fica clara a necessidade de uma postura proativa de segurança, combinando tecnologia, vigilância e cooperação, para proteger dados e sistemas nesse ambiente em constante evolução. Conforme os casos desta semana ilustram, investir em cibersegurança não é mais opcional, mas sim parte essencial da resiliência de negócios e da proteção dos cidadãos na era digital.

Fontes: As informações foram compiladas a partir de portais de notícias e relatórios especializados, incluindo Check Point Researchresearch.checkpoint.comresearch.checkpoint.com, The Record (Recorded Future)therecord.mediatherecord.media, BleepingComputerbleepingcomputer.combleepingcomputer.com, Global News (Canadá)globalnews.ca, Cyber Presscyberpress.org, Security Boulevardsecurityboulevard.com, Reutersreuters.com, CBS Newscbsnews.com, VietnamPlusen.vietnamplus.vn, Agência InfoMoney/Globoinfomoney.com.br, Estadãoeinvestidor.estadao.com.br, Metrópolesmetropoles.commetropoles.com, entre outros.