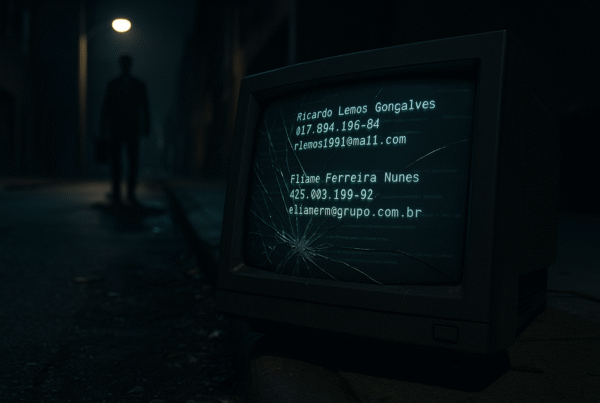

Quando pensamos em riscos de segurança da informação, é comum imaginarmos ataques externos, zero-days, ransomwares sofisticados e vazamentos massivos. No entanto, há um tipo de risco muito mais silencioso, persistente e perigoso: aquele que foi herdado.

São sistemas antigos, decisões não documentadas, permissões que ninguém sabe por que existem. Elementos esquecidos da infraestrutura que continuam ativos — mesmo sem controle, visibilidade ou compreensão.

O risco herdado é um passivo invisível.

E, como todo passivo, ele cresce com o tempo — até se tornar impagável.

O que caracteriza um risco herdado?

Risco herdado não é sinônimo de sistema legado. Um sistema antigo pode ser seguro, desde que seja compreendido, monitorado e atualizado conforme possível. O risco aparece quando:

- Ninguém sabe quem implementou;

- Ninguém sabe por que foi feito daquele jeito;

- Ninguém sabe o que acontece se desligar ou alterar;

- Ninguém sabe onde estão os pontos de exposição;

- Ninguém sabe como auditar ou corrigir.

Ou seja: ninguém sabe.

Essa ignorância institucionalizada é o que transforma a TI em um castelo de cartas, onde pequenas mudanças podem desencadear grandes desastres.

Exemplos comuns de riscos herdados

- Permissões excessivas concedidas “temporariamente”

A conta do sistema legado que ainda tem perfil de superusuário — porque “dá trabalho ajustar a regra”. - Serviços de autenticação antigos em produção

Como aquele LDAP que ninguém migrou para o novo AD, mas que ainda está ligado ao sistema de folha de pagamento. - Regras de firewall que ninguém ousa tocar

Regras “any-any-allow” criadas para “testes” que nunca foram removidas. - Sistemas sem logging ou monitoramento ativo

Porque “ninguém mais usa”, embora estejam integrados a outros módulos críticos. - APIs internas sem autenticação ou expostas à internet

Criadas antes da formalização da política de desenvolvimento seguro e nunca revisadas. - Scripts customizados rodando com privilégios elevados

Desenvolvidos por um fornecedor que já não atende mais a empresa, e cujos códigos-fonte estão em um pendrive perdido.

Esses exemplos não são hipotéticos — são situações reais que se repetem em empresas de todos os tamanhos.

As causas do acúmulo de riscos herdados

- Rotatividade de equipes: O conhecimento técnico vai embora com quem sai da empresa, e raramente é documentado de forma adequada.

- Cultura de improviso: Soluções são implementadas “para ontem” e nunca revisadas depois.

- Falta de processos de revisão contínua: O que está em produção tende a ser esquecido, desde que “funcione”.

- Ausência de governança e ownership: Muitos ativos não têm um “dono” claro. Sem responsável, não há melhoria.

- Prioridades voltadas só ao novo: Projetos de inovação são mais valorizados do que projetos de limpeza e estabilização do ambiente.

Por que esses riscos são perigosos?

Porque eles são invisíveis até que seja tarde demais. E quando explodem, são vistos como “falhas imprevisíveis”.

Mas não são.

Eles estavam lá. Muitas vezes, há anos. Só que ninguém olhou.

E o mais grave: incidentes causados por riscos herdados têm custo alto — não apenas técnico, mas também reputacional. Afinal, são falhas que poderiam ter sido evitadas com uma boa gestão de ativos, processos e conhecimento.

Como identificar e mitigar riscos herdados

1. Faça um inventário realista do legado

- Liste todos os sistemas em produção, incluindo os que “só estão ali porque não dá para desligar”.

- Mapeie integrações, acessos, dependências e permissões associadas.

2. Implemente uma política de documentação mínima

- Cada sistema deve ter no mínimo: propósito, data da última revisão, responsável e riscos conhecidos.

- Scripts e soluções customizadas devem ter código-fonte armazenado em repositórios versionados.

3. Crie uma rotina de revisões periódicas

- Sistemas antigos devem ser auditados com regularidade.

- Use esse processo para registrar, minimizar ou até eliminar riscos.

4. Estabeleça ownership técnico

- Cada ativo deve ter um dono. Se ninguém é responsável, a segurança será negligenciada.

5. Eduque o time de segurança e infraestrutura

- Não basta monitorar ameaças externas. É preciso olhar para dentro — para o que já está em execução há anos.

6. Inclua o risco herdado na matriz de riscos

- Ele precisa ser formalmente tratado nas análises e nos relatórios para o board. A invisibilidade só favorece a inércia.

O paradoxo do legado

Muitas empresas têm medo de tocar no legado porque ele “funciona”. Mas ignorar o que está funcionando sem entender por quê é confiar demais no acaso.

A verdade é simples:

Se você não sabe como algo funciona, você não sabe como — e quando — vai falhar.

Conclusão

A segurança da informação não está apenas nas novas soluções, nos firewalls de última geração ou nas camadas de inteligência artificial que detectam comportamentos anômalos.

Ela está, sobretudo, na clareza sobre o que você já tem.

Ignorar os riscos herdados é caminhar com os olhos fechados sobre um campo minado — esperando que nada aconteça.

Mas cedo ou tarde… acontece.