“O que não é visto, não é lembrado.”

Na segurança da informação, o que não é monitorado, não é protegido.

A cada dia, novas soluções são implantadas no ecossistema digital das empresas: firewalls de última geração, ferramentas de EDR, antivírus com inteligência artificial, SIEMs robustos e dashboards coloridos que prometem controle absoluto. Mas há uma pergunta simples — e muitas vezes desconfortável — que precisa ser feita:

Quem está olhando para isso tudo?

A resposta, em muitos casos, é: ninguém.

A falsa sensação de segurança

Quando uma empresa adquire ferramentas de segurança e estrutura processos básicos, é natural que surja uma sensação de proteção. A diretoria dorme tranquila, os relatórios trimestrais destacam a aquisição de soluções de mercado, e o discurso institucional está alinhado com as boas práticas.

Mas essa tranquilidade pode ser uma armadilha.

Ferramenta não é controle. Relatório não é vigilância.

E terceirização não significa gestão.

Casos reais que ilustram o problema

É comum encontrar situações como:

- Firewalls com regras permissivas herdadas de projetos antigos (“deixa tudo liberado por enquanto e depois a gente ajusta” — nunca ajustaram).

- SIEMs sem correlação real, recebendo logs em massa sem nenhuma análise ativa.

- SOC terceirizado com escopo genérico, que alerta somente se o ataque seguir um padrão óbvio.

- Contas privilegiadas com acessos irrestritos e sem MFA, utilizadas por múltiplos usuários.

Em uma das empresas que acompanhei, os alertas de ataque de força bruta eram gerados todos os dias. Mas nunca eram analisados. A justificativa era simples: “Ah, esses eventos são normais, acontecem o tempo todo.”

Até o dia em que um deles deu certo.

O monitoramento real é ativo, não passivo

Monitorar não é apenas coletar logs.

Não é apenas contratar um SOC.

Não é apenas configurar alertas.

Monitorar é observar com intenção.

É cruzar dados, revisar exceções, investigar comportamentos atípicos e, acima de tudo, saber interpretar o que os sinais estão dizendo — mesmo quando eles não gritam.

Uma infraestrutura bem monitorada se reconhece não pelo número de eventos detectados, mas pelas ações que são tomadas em tempo real.

As causas da cegueira operacional

Por que tantas empresas caem nessa armadilha? Algumas causas comuns:

1. Excesso de confiança na tecnologia

Ferramentas são compradas com a expectativa de que resolverão os problemas automaticamente. A gestão esquece que tecnologia sem processo e sem gente é só… tecnologia.

2. Terceirização sem governança

O SOC terceirizado pode ser um ótimo recurso — mas quem fiscaliza o serviço? Quem garante que os analistas compreendem o ambiente, os riscos reais, as prioridades do negócio?

3. Indicadores mal definidos

Sem métricas claras, o time de segurança acaba apagando incêndios ou produzindo relatórios irrelevantes. E o que não é medido, não é gerido.

4. Desconexão entre segurança e operação

Segurança é vista como área separada, que só atua em momentos críticos ou em auditorias. Isso impede o fluxo contínuo de informação e retroalimenta o ciclo da falsa tranquilidade.

O custo da ilusão

Achar que está tudo sob controle é pior do que saber que não está.

Porque quem sabe que há falhas tende a agir.

Quem acredita estar seguro… espera.

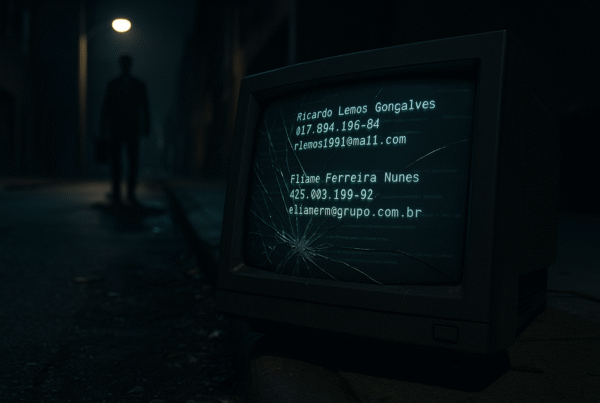

Enquanto isso, credenciais são vazadas, backdoors são mantidos ativos por meses, e dados sensíveis são extraídos lentamente — às vezes sem nunca serem detectados.

Incidentes não acontecem por falta de ferramenta, mas por falta de vigilância.

O que fazer na prática

Para sair da ilusão e operar com segurança real, é preciso:

✅ Estabelecer rotinas de revisão dos alertas mais críticos

✅ Garantir que o time (interno ou terceirizado) entenda o negócio

✅ Realizar auditorias internas para avaliar a eficácia dos controles

✅ Investir em visibilidade contextual, não apenas em volume de dados

✅ Monitorar indicadores de performance e de risco com governança

✅ Incentivar uma cultura de segurança distribuída — não centralizada

Conclusão: a pergunta que você precisa fazer

Quem está olhando agora para os sinais que seu ambiente está emitindo?

Se a resposta for vaga, protocolar ou baseada apenas na existência de ferramentas, é hora de repensar a estratégia.

Porque a diferença entre um ambiente seguro e uma bomba-relógio não está no número de camadas de proteção.

Está na atenção dedicada a elas.

Quer discutir como estruturar um monitoramento contínuo, alinhado ao seu negócio e à sua realidade operacional? Entre em contato. Vamos conversar com responsabilidade — antes que seja tarde.