Em um cenário corporativo cada vez mais exposto a riscos cibernéticos, o controle de acessos se tornou uma das linhas de defesa mais críticas — e negligenciadas.

Permissões excessivas não são apenas um problema técnico. São uma falha estratégica com potencial de impactar diretamente a segurança, a conformidade e a continuidade do negócio.

O conforto da permissividade

Muitas empresas ainda adotam práticas de concessão de acesso baseadas em confiança, conveniência ou herança funcional.

Alguém é promovido e continua com os acessos da função anterior. Outro muda de área, mas mantém permissões que já não fazem sentido. Há ainda os casos em que usuários desligados continuam ativos no sistema por dias — ou semanas.

Com o tempo, essa negligência cria verdadeiros bolsões de privilégio desnecessário, acumulando riscos silenciosos, difíceis de detectar e perigosos de ignorar.

Por que isso importa?

- Movimento lateral em ataques: quanto mais permissões um usuário tem, maior a superfície para um invasor explorar. Credenciais comprometidas ganham poder.

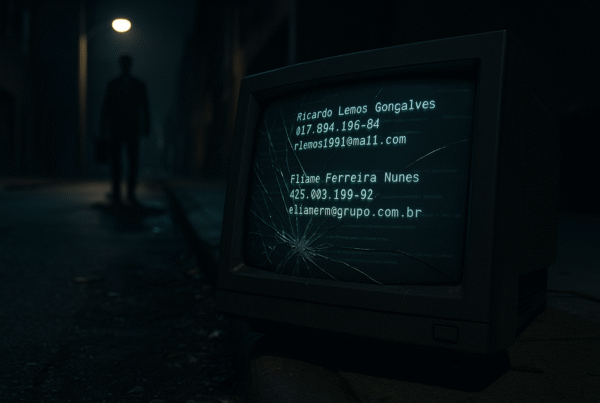

- Acesso a dados sensíveis: permissões em excesso frequentemente resultam em exposição desnecessária de informações estratégicas, pessoais ou financeiras.

- Falha de conformidade: regulamentos como LGPD, ISO 27001 e SOX exigem controle de acessos e rastreabilidade. Permissões mal geridas são não conformidades graves.

- Impacto reputacional: um vazamento decorrente de acessos indevidos mina a confiança de clientes, parceiros e investidores.

Onde está o erro?

A maioria das empresas não tem uma política clara de governança de identidade e acesso.

Falta automação, processos contínuos de revisão e, principalmente, conexão entre as mudanças organizacionais e a gestão de privilégios.

Além disso, o modelo de “dar acesso por garantia” ainda prevalece sobre o “dar acesso por necessidade”.

Esse desvio cultural precisa ser combatido com processos e tecnologia.

Como corrigir o rumo?

- Adote o princípio do menor privilégio: conceda apenas o necessário, pelo tempo necessário.

- Implemente revisões periódicas de acesso: auditorias regulares evitam a perpetuação de permissões antigas.

- Automatize o provisionamento e desprovisionamento: conecte o RH ao IAM (Identity and Access Management).

- Use ferramentas de análise de risco de permissões: soluções que identificam excesso, toxicidade e acessos fora do perfil esperado.

- Eduque líderes e áreas de negócio: acesso é uma decisão de risco, não um favor técnico.

Segurança é decisão de negócio

Tratar o controle de acessos como algo meramente técnico é um erro de grandes proporções.

Cada permissão concedida é uma porta aberta. Cada privilégio em excesso, uma bomba esperando o momento de explodir.

Segurança começa na identidade.

E a maturidade do seu modelo de acessos diz muito sobre a real resiliência da sua organização.