É fácil olhar para onde a luz está acesa. Difícil é encarar a escuridão onde os riscos realmente se escondem.

Empresas investem milhões em soluções de segurança, monitoramento e conformidade — e ainda assim continuam expostas a riscos críticos. Por quê?

Porque o risco raramente está onde todos estão olhando.

O conforto da visibilidade ilusória

Painéis atualizados, auditorias em dia, scorecards de maturidade… Tudo isso é importante. Mas quando usado como fim — e não como meio — esses indicadores oferecem uma falsa sensação de controle.

O problema é que, na prática, há uma diferença brutal entre aquilo que é visível e aquilo que é crítico.

Enquanto equipes revisam continuamente os controles formais, milhares de acessos órfãos, senhas reaproveitadas, endpoints esquecidos e APIs mal documentadas seguem operando fora do radar.

E como bem sabemos: o que não é visto, não é protegido.

Exemplos de riscos fora do radar

Alguns dos riscos mais perigosos são justamente os menos evidentes:

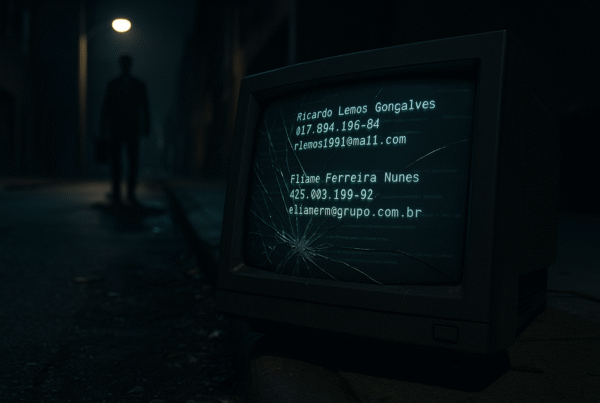

- Credenciais expostas em fóruns da dark web, que continuam ativas porque ninguém revalida autenticações legadas.

- Acessos persistentes de ex-funcionários, herdados por scripts, integrações ou contas de serviço esquecidas.

- Sistemas abandonados que seguem conectados à rede, mas não estão no inventário oficial.

- Terceiros e fornecedores com acesso irrestrito a dados sensíveis, sem avaliação formal de riscos ou cláusulas contratuais atualizadas.

Esses são exemplos de riscos silenciosos — não por serem sutis, mas por estarem fora do foco operacional.

O viés que cega

Há um fenômeno cognitivo em ação: tendemos a monitorar aquilo que conseguimos medir. E evitamos olhar para o que é complexo, difuso ou incômodo.

O resultado? Um ciclo vicioso onde as equipes se concentram nos pontos conhecidos, enquanto os vetores desconhecidos — e potencialmente catastróficos — seguem crescendo.

É o equivalente a procurar as chaves perdidas sob o poste de luz, porque ali está claro, mesmo sabendo que foi em outro lugar que elas caíram.

O que fazer, então?

Não se trata de abandonar os controles visíveis — mas de assumir que eles são apenas parte do cenário.

A maturidade em segurança exige:

- Mapeamento contínuo de ativos, incluindo shadow IT, APIs públicas e endpoints esquecidos;

- Validação frequente de acessos, especialmente os administrativos e compartilhados;

- Acompanhamento de exposições externas, como vazamentos de credenciais ou menções em fóruns de ameaça;

- Análise crítica de dependências terceirizadas, contratos e SLAs;

- Auditorias ofensivas, que busquem vulnerabilidades reais, e não apenas evidências de conformidade.

Conclusão: segurança não é apenas controle — é vigilância ativa

Os maiores riscos da sua empresa provavelmente não estão nos dashboards.

Estão nas interfaces negligenciadas, nos ativos desatualizados, nos pontos de integração herdados, no que é incômodo de mapear e difícil de mensurar.

Olhar para isso exige esforço. Mas ignorar pode custar muito mais.